O Zero Trust para Segurança Cibernética representa uma revolução completa na forma como as organizações abordam a proteção de dados e sistemas.

Este paradigma inovador abandona definitivamente o modelo tradicional de “confiar, mas verificar” em favor de uma abordagem mais rigorosa: “nunca confiar, sempre verificar”.

Ou seja, em um cenário onde ameaças cibernéticas evoluem constantemente e os perímetros de rede tornaram-se cada vez mais difusos.

Logo, essa filosofia de segurança emerge como uma necessidade fundamental para empresas de todos os tamanhos.

Atualmente, o cenário empresarial caracteriza-se por uma transformação digital acelerada, trabalho remoto em massa e dependência crescente de serviços em nuvem.

Ademais, a sofisticação dos ataques cibernéticos atingiu níveis sem precedentes, com criminosos utilizando inteligência artificial e técnicas avançadas de hacking para contornar defesas tradicionais.

Todavia, organizações que ainda dependem exclusivamente de firewalls perimetrais encontram-se vulneráveis a ameaças tanto internas quanto externas.

Sobretudo, o modelo Zero Trust assume que não existe zona segura em uma rede. Portanto, cada usuário, dispositivo e aplicação deve ser continuamente autenticado, autorizado e monitorado.

Esta abordagem mostra-se especialmente relevante para profissionais de pentest e hacker ético, que frequentemente demonstram como atacantes podem se mover lateralmente através de redes após obter acesso inicial, potencializando riscos de vazamento de dados e comprometimento de sistemas críticos.

Índice

- Conceitos Fundamentais do Zero Trust

- Arquitetura Zero Trust

- Pilares do Zero Trust

- Benefícios do Zero Trust

- Desafios e Limitações

- Implementação do Zero Trust

- Zero Trust vs Segurança Tradicional

- Microsegmentação e Zero Trust

- NIST SP 800-207 e Padrões

- Zero Trust na Nuvem

- Inteligência Artificial e Zero Trust

- Tendências Futuras

- Conclusão

Conceitos fundamentais do Zero Trust

Em resumo, o Zero Trust fundamenta-se na premissa de que nenhuma entidade, seja usuário, dispositivo ou aplicação, deve ser considerada confiável por padrão.

Da mesma forma, esta filosofia contrasta drasticamente com abordagens tradicionais que estabelecem zonas de confiança baseadas na localização de rede.

Definição e Princípios Básicos

Conforme definido pelo NIST (National Institute of Standards and Technology), o Zero Trust é “uma coleção de conceitos e ideias projetadas para minimizar a incerteza na aplicação de decisões de acesso precisas e com menor privilégio por solicitação em sistemas e serviços de informação”.

Essencialmente, o modelo opera sob três princípios fundamentais:

O primeiro princípio, “Verificar Explicitamente”, exige que toda autenticação e autorização sejam baseadas em todos os pontos de dados disponíveis.

Isso significa considerar identidade do usuário, localização, integridade do dispositivo, classificação de dados e anomalias comportamentais.

O segundo princípio, “Usar Acesso com Menor Privilégio”, limita o acesso do usuário através de políticas just-in-time e just-enough-access (JIT/JEA). Desta forma, usuários recebem apenas o acesso mínimo necessário para realizar suas funções específicas.

Finalmente, o terceiro princípio, “Assumir Violação”, parte da premissa de que violações de segurança são inevitáveis. Portanto, organizações devem minimizar o raio de explosão através de segmentação de acesso e criptografia end-to-end.

Evolução Histórica

O termo “Zero Trust” foi cunhado por John Kindervag, da Forrester Research, em 2010. Todavia, a implementação prática ganhou impulso significativo apenas após 2018, quando o Google anunciou sua implementação do modelo BeyondCorp.

Além disso, a pandemia de COVID-19 acelerou drasticamente a adoção do Zero Trust, visto que organizações precisaram adaptar-se rapidamente ao trabalho remoto.

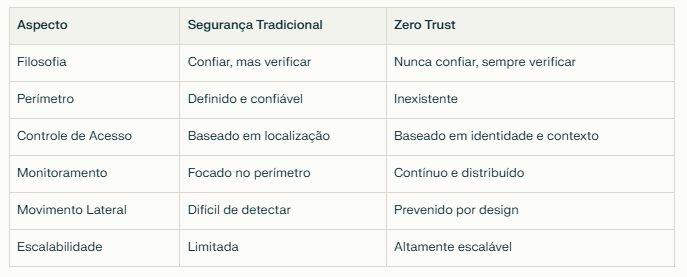

Diferenças do Modelo Tradicional

Tradicionalmente, a segurança cibernética baseava-se no modelo “castelo e fosso”, onde defesas perimetrais rigorosas protegiam uma zona interna considerada segura.

Contudo, este modelo mostra-se inadequado para ambientes modernos caracterizados por:

- Força de trabalho móvel e remota

- Infraestrutura híbrida e multi-nuvem

- Dispositivos IoT e endpoints não gerenciados

- Ameaças internas sofisticadas

Logo, o Zero Trust elimina a noção de perímetro confiável, tratando cada solicitação de acesso como potencialmente hostil.

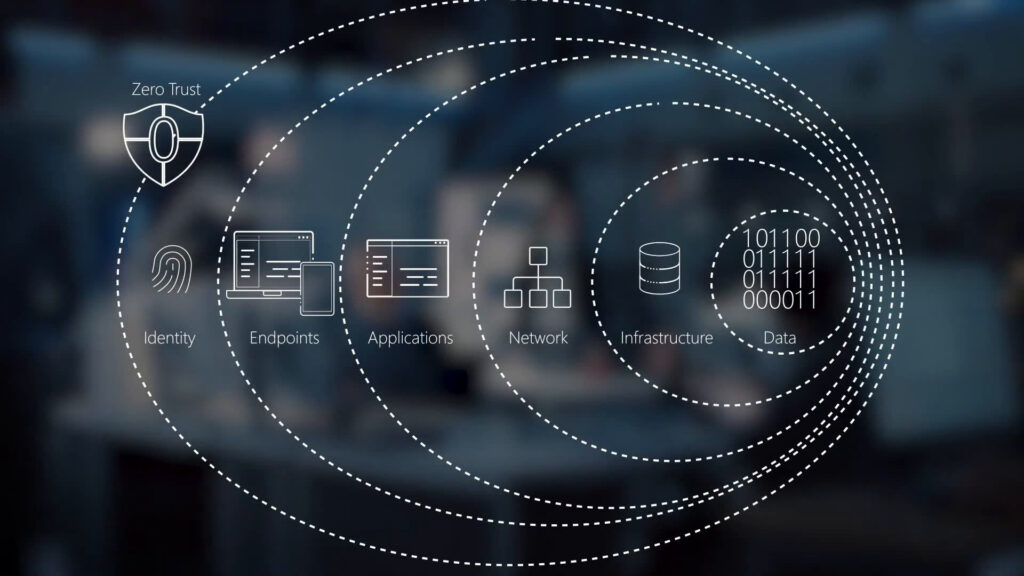

Arquitetura Zero Trust

A arquitetura Zero Trust (ZTA) representa a implementação prática dos princípios Zero Trust em uma infraestrutura organizacional. Em suma, vamos falar sobre os componentes essenciais que compõem esta arquitetura revolucionária.

Componentes Principais

Conforme especificado pelo NIST SP 800-207, a arquitetura Zero Trust compreende três componentes lógicos fundamentais:

Policy Engine (PE): Este componente é responsável pela decisão final de conceder acesso a um recurso. O PE utiliza políticas empresariais e dados de fontes externas para avaliar cada solicitação de acesso.

Policy Administrator (PA): Atua como intermediário entre o Policy Engine e o Policy Enforcement Point, estabelecendo e terminando comunicações entre usuários e recursos.

Policy Enforcement Point (PEP): Sistema responsável por habilitar, monitorar eventualmente terminar conexões entre usuários e recursos organizacionais.

Data Sources e Inteligência

Dessa maneira, a arquitetura Zero Trust depende fundamentalmente de fontes de dados diversas para tomar decisões informadas. Estas fontes incluem:

- Sistemas de gestão de identidade e acesso (IAM)

- Soluções de gestão de vulnerabilidades

- Dados de inteligência de ameaças

- Registros de comportamento de usuários

- Informações de integridade de dispositivos

Analogamente, essas fontes funcionam como sensores que alimentam continuamente o sistema de decisão, permitindo avaliações contextuais em tempo real.

Zonas de Confiança Implícita

Não que você deva se importar, mas uma zona de confiança implícita representa a menor área onde todas as entidades são consideradas confiáveis até o mesmo nível. O objetivo do Zero Trust é, sobretudo, reduzir essas zonas ao mínimo possível, idealmente até recursos individuais.

Pilares do Zero Trust

De maneira idêntica, o Zero Trust sustenta-se sobre pilares fundamentais que, conjuntamente, criam uma postura de segurança robusta e adaptável. Deixa a gente te contar sobre cada um deles:

Identidade e Acesso

Inegavelmente, a identidade tornou-se o novo perímetro de segurança. Organizações modernas implementam sistemas de Identity and Access Management (IAM) robustos que incluem:

- Autenticação multifator (MFA) obrigatória

- Single Sign-On (SSO) seguro

- Gestão de privilégios (PAM)

- Análise comportamental de usuários

Certamente, a implementação eficaz de controles de identidade reduz significativamente o risco de comprometimento de credenciais.

Dispositivos e Endpoints

Assim, todo dispositivo que acessa recursos organizacionais deve ser verificado e monitorado continuamente. Isso inclui:

- Validação de integridade de dispositivos

- Políticas de conformidade de endpoints

- Gestão de dispositivos móveis (MDM)

- Proteção contra ameaças em endpoints

Portanto, apenas dispositivos em conformidade com políticas organizacionais podem acessar recursos sensíveis.

Rede e Conectividade

Logo, a rede Zero Trust implementa controles rigorosos de tráfego através de:

- Microsegmentação de rede

- Monitoramento de tráfego leste-oeste

- Criptografia de comunicações

- Controle de acesso baseado em software

Inclusive, estas medidas previnem movimento lateral de atacantes que conseguem penetrar perímetros externos.

Aplicações e Workloads

Ao mesmo tempo, aplicações e workloads requerem proteção específica através de:

- Controles de acesso baseados em atributos (ABAC)

- Políticas granulares de aplicação

- Monitoramento de comportamento de aplicações

- Segurança de APIs

Dados

Por outro lado, a proteção de dados representa o objetivo final do Zero Trust. Estratégias incluem:

- Classificação e rotulagem de dados

- Criptografia em repouso e em trânsito

- Prevenção de perda de dados (DLP)

- Políticas de retenção e governança

Benefícios do Zero Trust

Por vezes, a implementação do Zero Trust oferece vantagens significativas para organizações de todos os tamanhos. Vamos explorar os principais benefícios:

Redução da Superfície de Ataque

O Zero Trust minimiza drasticamente a superfície de ataque através de várias estratégias:

- Eliminação de acesso de rede amplo

- Implementação de conectividade app-to-app específica

- Remoção de IPs públicos de firewalls

- Conexões inside-out ao invés de inbound

Como resultado, atacantes encontram significativamente menos pontos de entrada para explorar.

Prevenção de Movimento Lateral

Uma das principais vantagens do Zero Trust é sua capacidade de conter ameaças. Através de:

- Microsegmentação rigorosa

- Acesso de menor privilégio

- Monitoramento contínuo

- Isolamento de workloads

Consequentemente, mesmo que um atacante obtenha acesso inicial, sua capacidade de se mover lateralmente pela rede fica severamente limitada.

Melhoria da Experiência do Usuário

Contrariamente ao que muitos acreditam, o Zero Trust pode melhorar a experiência do usuário. Isso ocorre através de:

- Single Sign-On (SSO) centralizado

- Acesso direto a aplicações

- Eliminação de VPNs lentas

- Políticas de acesso transparentes

Logo, usuários obtêm acesso mais rápido e eficiente aos recursos necessários.

Conformidade e Governança

O Zero Trust facilita significativamente a conformidade regulatória:

- Trilhas de auditoria detalhadas

- Controles de acesso granulares

- Monitoramento de atividades

- Políticas de governança automatizadas

Ademais, organizações podem demonstrar conformidade com regulamentações como GDPR, HIPAA e SOX mais facilmente.

Proteção contra Ameaças Internas

O modelo Zero Trust oferece proteção superior contra ameaças internas:

- Verificação contínua de usuários

- Análise comportamental

- Detecção de anomalias

- Princípio de menor privilégio

Desta forma, mesmo funcionários maliciosos ou contas comprometidas têm capacidade limitada de causar danos.

Desafios e Limitações

Embora o Zero Trust ofereça benefícios substanciais, sua implementação apresenta desafios significativos. É importante compreender essas limitações:

Complexidade de Implementação

A maior barreira para adoção do Zero Trust é sua complexidade. Organizações enfrentam:

- Necessidade de mudanças culturais significativas

- Integração com sistemas legados

- Coordenação entre equipes

- Planejamento de longo prazo

Portanto, implementações bem-sucedidas requerem abordagem faseada e iterativa.

Custos Iniciais

A implementação do Zero Trust demanda investimentos substanciais:

- Aquisição de novas tecnologias

- Treinamento de pessoal

- Consultoria especializada

- Tempo de implementação

Todavia, estudos demonstram que os benefícios de longo prazo superam os custos iniciais.

Resistência Cultural

Organizações frequentemente encontram resistência à mudança:

- Funcionários acostumados a processos antigos

- Percepção de complexidade adicional

- Medo de impacto na produtividade

- Necessidade de treinamento extensivo

Enfim, superar essa resistência requer liderança forte e comunicação eficaz.

Integração com Sistemas Legados

Muitas organizações possuem sistemas legados que não suportam nativamente princípios Zero Trust:

- Aplicações desenvolvidas antes do Zero Trust

- Sistemas que assumem confiança implícita

- Infraestrutura de rede tradicional

- Protocolos de segurança obsoletos

Desta forma, integrações frequentemente requerem middleware ou atualizações significativas.

Impacto na Experiência do Usuário

Embora o Zero Trust possa melhorar a experiência a longo prazo, pode inicialmente causar fricção:

- Verificações adicionais de autenticação

- Processos de acesso modificados

- Tempo de adaptação necessário

- Potencial para falsos positivos

Implementação do Zero Trust

A implementação eficaz do Zero Trust requer planejamento cuidadoso e execução faseada. Vamos explorar as etapas essenciais:

Avaliação e Planejamento Inicial

Antes de iniciar a implementação, organizações devem:

Identificar a Superfície de Proteção: Catalogar todos os ativos críticos, incluindo dados sensíveis, aplicações importantes e recursos de infraestrutura.

Mapear Fluxos de Dados: Compreender como dados movem-se através da organização, identificando pontos de acesso e dependências.

Avaliar Arquitetura Atual: Analisar sistemas existentes para identificar lacunas e oportunidades de melhoria.

Definir Objetivos: Estabelecer metas claras e mensuráveis para a implementação.

Abordagem Faseada

A implementação do Zero Trust deve seguir uma abordagem incremental:

Fase 1: Identidade e Acesso

- Implementar MFA para todos os usuários

- Estabelecer políticas de acesso baseadas em função

- Implantar soluções de IAM robustas

- Configurar SSO centralizado

Proteção de Endpoints

- Implementar gestão de dispositivos

- Estabelecer políticas de conformidade

- Implantar soluções EDR/XDR

- Configurar monitoramento de endpoints

Segurança de Rede

- Implementar microsegmentação

- Configurar monitoramento de tráfego

- Estabelecer políticas de firewall granulares

- Implementar ZTNA (Zero Trust Network Access)

Proteção de Dados

- Classificar e rotular dados

- Implementar criptografia end-to-end

- Configurar DLP (Data Loss Prevention)

- Estabelecer políticas de governança

Tecnologias Essenciais

Logo, a implementação bem-sucedida do Zero Trust requer várias tecnologias:

- Identity and Access Management (IAM)

- Multi-Factor Authentication (MFA)

- Privileged Access Management (PAM)

- Secure Access Service Edge (SASE)

- Zero Trust Network Access (ZTNA)

- User and Entity Behavior Analytics (UEBA)

- Cloud Access Security Broker (CASB)

- Endpoint Detection and Response (EDR)

Monitoramento e Melhoria Contínua

O Zero Trust requer monitoramento constante e otimização, como por exemplo:

- Análise contínua de logs e eventos

- Revisão regular de políticas de acesso

- Testes de penetração regulares

- Atualização de sistemas e processos

Certamente, organizações devem tratar o Zero Trust como um processo contínuo de melhoria, não como um projeto único.

Zero Trust vs Segurança Tradicional

Diga-se de passagem, a comparação entre Zero Trust e modelos tradicionais de segurança revela diferenças fundamentais. Agora, vamos analisar essas distinções:

Modelo Tradicional: Castelo e Fosso

O modelo tradicional baseia-se em alguns pressupostos fundamentais:

- Perímetro de rede claramente definido

- Confiança implícita para usuários internos

- Controles de segurança concentrados no perímetro

- Acesso amplo após autenticação inicial

Contudo, este modelo apresenta vulnerabilidades significativas:

- Falha em proteger contra ameaças internas

- Incapacidade de detectar movimento lateral

- Ineficácia contra ataques sofisticados

- Inadequação para ambientes híbridos

Modelo Zero Trust: Verificação Contínua

O Zero Trust opera sob premissas completamente diferentes:

- Ausência de perímetro confiável

- Verificação contínua de todos os usuários

- Controles de segurança distribuídos

- Acesso baseado em contexto e comportamento

Estas características proporcionam, principalmente, vantagens significativas:

- Proteção contra ameaças internas e externas

- Detecção precoce de comportamento anômalo

- Resistência a ataques sofisticados

- Adequação para ambientes modernos

Comparação Detalhada

Transição para Zero Trust

A migração do modelo tradicional para Zero Trust requer, sobretudo, planejamento cuidadoso:

Avaliação de Gaps: Identificar lacunas entre estado atual e desejado.

Priorização de Iniciativas: Focar em áreas de maior risco e impacto.

Implementação Gradual: Evitar disrupção operacional através de abordagem faseada.

Treinamento e Comunicação: Preparar equipes para mudanças culturais e técnicas.

Microsegmentação e Zero Trust

A microsegmentação representa, com toda a certeza, um componente crítico da arquitetura Zero Trust. Vamos explorar esta técnica essencial:

Conceito de Microsegmentação

Microsegmentação é, inclusive, o processo de dividir uma rede em segmentos pequenos e isolados. Analogamente a compartimentos estanques em um submarino, cada segmento pode ser isolado em caso de comprometimento.

Diferentemente da segmentação tradicional baseada em VLANs e firewalls, a microsegmentação opera no nível de aplicação:

- Controle granular de workloads

- Políticas baseadas em identidade

- Segmentação dinâmica

- Isolamento de recursos críticos

Benefícios da Microsegmentação

A implementação eficaz de microsegmentação oferece vantagens substanciais:

Contenção de Ameaças: Violações ficam limitadas a segmentos específicos, impedindo propagação.

Visibilidade Aprimorada: Organizações obtêm compreensão detalhada de fluxos de tráfego.

Conformidade Regulatória: Facilita cumprimento de requisitos de proteção de dados.

Redução de Superfície de Ataque: Limita caminhos disponíveis para atacantes.

Implementação de Microsegmentação

A implementação bem-sucedida de microsegmentação requer:

Descoberta e Mapeamento: Identificar todos os workloads e dependências.

Definição de Políticas: Estabelecer regras granulares de comunicação.

Implementação Gradual: Começar com workloads críticos e expandir progressivamente.

Monitoramento Contínuo: Acompanhar eficácia e bem como ajustar conforme necessário.

Desafios da Microsegmentação

Embora valiosa, a microsegmentação apresenta desafios:

- Complexidade de implementação

- Necessidade de visibilidade completa

- Gestão de políticas dinâmicas

- Integração com sistemas existentes

NIST SP 800-207 e Padrões

O NIST SP 800-207 “Zero Trust Architecture” estabelece diretrizes fundamentais para implementação. Vamos explorar este padrão essencial:

Visão Geral do NIST SP 800-207

Publicado em agosto de 2020, o NIST SP 800-207 define formalmente conceitos e componentes do Zero Trust. O documento fornece:

- Definições padronizadas de terminologia

- Princípios fundamentais de arquitetura

- Modelos de implementação

- Considerações de segurança

Princípios do NIST Zero Trust

O padrão estabelece sete princípios fundamentais:

- Todos os recursos são considerados recursos de dados

- Toda comunicação é segura, independentemente da localização

- Acesso a recursos é concedido por sessão

- Acesso a recursos é determinado por política dinâmica

- Organização monitora e mensura integridade de todos os ativos

- Autenticação e autorização são rigorosas antes do acesso

- Organização coleta informações sobre estado atual de ativos

Componentes Arquiteturais

Em suma, o NIST define três componentes principais:

Policy Engine (PE): Responsável por decisões de acesso baseadas em políticas empresariais.

Policy Administrator (PA): Gerencia comunicação entre PE e PEP.

Policy Enforcement Point (PEP): Implementa decisões de acesso e monitora conexões.

Modelos de Implementação

Da mesma forma, o padrão apresenta três abordagens principais:

Enhanced Identity Governance: Foco em controles de identidade e acesso.

Micro-segmentation: Divisão de rede em segmentos menores.

Network Infrastructure and Software Defined Perimeters: Uso de SDN para controle de acesso.

Considerações de Implementação

E finalmente, o NIST destaca fatores importantes para implementação:

- Necessidade de abordagem faseada

- Importância de planejamento cuidadoso

- Requisitos de monitoramento contínuo

- Considerações de performance e usabilidade

Zero Trust na Nuvem

Só para exemplificar, a implementação do Zero Trust em ambientes de nuvem apresenta oportunidades e desafios únicos. Vamos analisar esta área crítica:

Desafios da Nuvem para Zero Trust

Ambientes de nuvem introduzem complexidades específicas:

Natureza Dinâmica: Recursos de nuvem são efêmeros e constantemente modificados.

Responsabilidade Compartilhada: Modelo de segurança divide responsabilidades entre provedor e cliente.

Múltiplas Nuvens: Organizações frequentemente utilizam múltiplos provedores.

Escala e Velocidade: Ambientes de nuvem operam em escala e velocidade sem precedentes.

Estratégias para Zero Trust na Nuvem

Claro que implementação eficaz requer estratégias específicas:

Identificação Automática de Ativos: Sistemas devem descobrir recursos automaticamente.

Políticas Baseadas em Contexto: Controles devem considerar contexto cloud-native.

Monitoramento Contínuo: Visibilidade em tempo real é essencial.

Integração com Serviços Nativos: Aproveitar capacidades de segurança do provedor.

Tecnologias Facilitadoras

Várias tecnologias facilitam Zero Trust na nuvem:

- Cloud Access Security Broker (CASB)

- Cloud Security Posture Management (CSPM)

- Cloud Workload Protection Platform (CWPP)

- Secure Access Service Edge (SASE)

Melhores Práticas

Organizações devem adotar práticas específicas:

- Implementar criptografia end-to-end

- Utilizar identidades gerenciadas

- Configurar logging e monitoramento abrangentes

- Estabelecer políticas de governança claras

Inteligência Artificial e Zero Trust

A integração de Inteligência Artificial (IA) com Zero Trust representa uma evolução natural. Vamos explorar esta convergência:

IA Aprimorando Zero Trust

A IA oferece capacidades transformacionais para Zero Trust:

Detecção de Anomalias: Algoritmos de ML identificam comportamentos suspeitos em tempo real.

Análise Comportamental: IA analisa padrões de usuários e dispositivos para detectar desvios.

Resposta Automatizada: Sistemas podem responder automaticamente a ameaças detectadas.

Controle de Acesso Adaptativo: IA ajusta políticas de acesso baseadas em contexto dinâmico.

Desafios da IA para Zero Trust

A implementação de IA em Zero Trust também apresenta desafios:

Limites Indefinidos: Aplicações com IA frequentemente operam simultaneamente como usuários e aplicações.

Agentes Poderosos mas Ingênuos: Sistemas de IA podem ser sofisticados mas carecer de compreensão de normas corporativas.

Vulnerabilidades Específicas: IA introduz novos vetores de ataque como prompt injection.

Exposição de Dados: Uso inadequado pode resultar em vazamento de informações sensíveis.

Zero Trust AI Access (ZTAI)

Surge o conceito de Zero Trust AI Access para endereçar desafios específicos:

- Verificação contínua de comportamento de IA

- Controles granulares para aplicações com IA

- Monitoramento de interações com LLMs

- Proteção contra ataques específicos de IA

Tendências Futuras

A integração IA-Zero Trust evoluirá através de:

- Automação mais sofisticada

- Análise preditiva de ameaças

- Resposta proativa a incidentes

- Integração com tecnologias emergentes

Tendências Futuras

O futuro do Zero Trust será moldado por várias tendências tecnológicas e bem como de mercado. Vamos explorar essas direções:

Crescimento do Mercado

O mercado de Zero Trust experimenta, por consequência, um crescimento explosivo:

- Tamanho do mercado global: USD 37,6 bilhões em 2025

- Projeção para 2033: USD 133,9 bilhões

- Taxa de crescimento anual: 17,2%

Este crescimento é, principalmente, impulsionado por fatores como:

- Aumento de ameaças cibernéticas

- Adoção de trabalho remoto

- Transformação digital acelerada

- Requisitos regulatórios crescentes

Tecnologias Emergentes

Várias tecnologias emergentes influenciarão o Zero Trust:

Integração com 5G: Redes 5G exigirão modelos Zero Trust para segurança adequada.

IoT e OT Security: Dispositivos conectados necessitarão proteção Zero Trust.

Computação Quântica: Criptografia pós-quântica será integrada ao Zero Trust.

Biometria Avançada: Autenticação biométrica expandirá além de senhas.

Evolução de Padrões

Padrões e frameworks continuarão evoluindo:

- Maior integração com DevSecOps

- Padrões específicos para indústrias

- Mandatos governamentais expandidos

- Certificações e validações

Desafios Futuros

O Zero Trust enfrentará novos desafios:

- Complexidade crescente de ambientes

- Necessidade de experiência do usuário aprimorada

- Integração com tecnologias emergentes

- Evolução contínua de ameaças

Deixa a gente te contar que o futuro do Zero Trust será caracterizado, principalmente, por maior automação, inteligência artificial integrada e adaptabilidade dinâmica.

Conclusão

Em síntese, o Zero Trust para Segurança Cibernética representa uma transformação fundamental na forma como organizações abordam a proteção de dados e sistemas.

Ao longo deste guia abrangente, exploramos, sobretudo, como este paradigma revolucionário abandona modelos tradicionais de segurança perimetral em favor de uma abordagem mais rigorosa e eficaz.

A Guardsi Cybersecurity pode ser o seu escudo contra ameaças, protegendo sua organização o ano inteiro, sem pausas.

Com uma abordagem personalizada e especializada, identificamos as falhas mais ocultas e críticas que podem comprometer o futuro do seu negócio.

Cada detalhe é cuidadosamente analisado, garantindo a segurança máxima para sua organização.

A partir de agora, não deixe a segurança da sua empresa ao acaso.

Clique aqui e descubra como podemos blindar o seu negócio contra os riscos do mundo digital!