Pentest, ou em português claro, teste de penetração, é uma prática fundamental de segurança da informação que simula ataques cibernéticos a sistemas, redes ou aplicativos. Mas você sabe como realmente funciona um pentest?

O objetivo é identificar vulnerabilidades que podem ser exploradas por hackers mal-intencionados.

Realizado por um hacker ético, o Pentest avalia a segurança de um ambiente digital de forma controlada e segura, ajudando a empresa a corrigir falhas antes que sejam exploradas.

Qual a importância de um Pentest?

Um Pentest é fundamental porque identifica brechas de segurança que podem comprometer dados sensíveis e a integridade dos sistemas.

Além disso, ele previne perdas financeiras, protege a reputação da empresa e, sobretudo, garante a conformidade com regulamentações de segurança, como a LGPD no Brasil.

Assim sendo, em um cenário onde ataques cibernéticos estão cada vez mais sofisticados, investir em um Pentest é uma medida proativa essencial para fortalecer a segurança da informação.

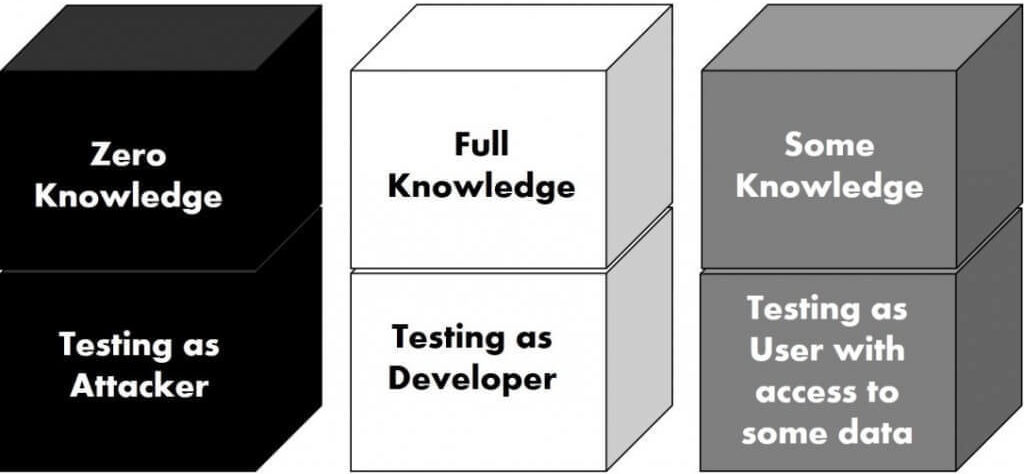

Tipos de Pentest: Blackbox, Graybox e Whitebox

Existem diferentes abordagens para a realização de um Pentest, cada uma com um nível específico de conhecimento prévio que o hacker ético tem sobre o sistema a ser testado.

As três principais modalidades de teste de penetração são: Pentest Blackbox, Pentest Graybox e Pentest Whitebox.

Pentest Blackbox

No Pentest Blackbox, o hacker ético realiza os testes sem qualquer conhecimento prévio do ambiente, exatamente como faria um invasor externo. Dessa forma, o objetivo é simular um ataque real de alguém que não possui informações privilegiadas sobre a infraestrutura da empresa.

Essa abordagem testa a segurança da informação do ponto de vista de um invasor completamente externo e é útil para identificar vulnerabilidades abertas ao público, como aquelas encontradas em aplicativos web e serviços expostos na internet.

Pentest Graybox

O Pentest Graybox combina elementos dos testes Blackbox e Whitebox. Nesse tipo de teste de penetração, o hacker ético tem acesso a algumas informações sobre o ambiente, como credenciais de usuários com baixos privilégios ou detalhes sobre a arquitetura da rede.

Essa abordagem é eficaz para avaliar o que um invasor interno ou um colaborador mal-intencionado pode alcançar se tiver algum nível de acesso ao sistema.

O Pentest Graybox é comumente usado para testar a eficácia de controles internos e políticas de segurança.

Pentest Whitebox

Já o Pentest Whitebox é o oposto do Blackbox: o hacker ético tem acesso total ao ambiente que está sendo testado, incluindo código-fonte, diagramas de rede, credenciais administrativas, e mais.

Essa abordagem permite uma análise detalhada e profunda de todos os componentes de segurança, identificando vulnerabilidades que podem não ser encontradas em testes Blackbox ou Graybox.

O Pentest Whitebox é ideal para identificar falhas em nível de código e problemas estruturais dentro dos sistemas e aplicativos.

Escolhendo o tipo de Pentest adequado

A escolha entre Pentest Blackbox, Graybox ou Whitebox depende dos objetivos de segurança da empresa e do nível de simulação de ataque que se deseja realizar.

O Pentest Blackbox é ideal para testar a segurança externa, enquanto o Graybox oferece uma visão equilibrada, combinando ataques internos e externos. Por outro lado, o Whitebox é indispensável para realizar auditorias completas de segurança.

Cada abordagem possui seu valor e pode ser aplicada em diferentes etapas do ciclo de desenvolvimento de software. Sobretudo, elas são essenciais para a manutenção de uma infraestrutura segura, o que, por sua vez, contribui para a criação de um plano abrangente de segurança da informação.

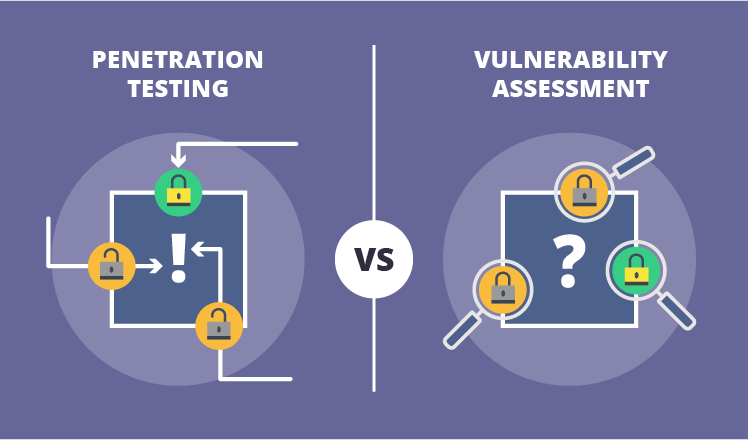

Scan vs pentest

Entenda a diferença

Atenção: o pentest é um serviço altamente especializado, e nem todas as empresas que o oferecem estão realmente preparadas para atuar no mercado.

Por isso, é fundamental ter cautela ao contratar esse tipo de serviço. Ou seja, muitas empresas vendem um simples scan de vulnerabilidades como se fosse um pentest completo, cobrando um valor mais baixo, mas entregando algo muito diferente do que você realmente precisa.

Qual é a diferença?

A ferramenta de scan de vulnerabilidades varre os sistemas automaticamente, identificando falhas conhecidas e catalogadas. Além disso, ela opera rapidamente e oferece uma visão inicial das vulnerabilidades mais superficiais, permitindo, assim, uma abordagem inicial para melhorar a segurança.

No entanto, um scan não é suficiente para garantir a segurança real da sua empresa.

O grande problema do scan

O scan não considera as particularidades do seu negócio e não cria cenários personalizados para explorar vulnerabilidades específicas. Ele não valida se o sistema funciona conforme esperado, razão pela qual limita sua capacidade de detectar problemas mais complexos.

Por exemplo: imagine um SaaS de delivery com a funcionalidade de acompanhar o entregador em tempo real. Agora, visualize uma falha que permita rastrear o entregador mesmo após a entrega ou enquanto ele não está trabalhando, 24 horas por dia.

Um scan nunca identificaria essa falha. Por quê? Porque ele interpreta o rastreamento do entregador apenas como uma funcionalidade legítima, sem compreender o contexto ou os riscos associados.

Limitações do scan

Um scan pode:

- Mapear telas e endpoints superficiais.

- Identificar padrões que podem indicar falhas pontuais.

Mas ele não consegue:

- Criar cenários de teste personalizados.

- Explorar vulnerabilidades complexas e profundas.

- Entender o impacto real de uma falha no seu negócio.

Pentest: A segurança personalizada

Enquanto o scan é apenas uma peça do quebra-cabeça, o pentest real é uma abordagem completa, personalizada e executada por profissionais qualificados que entendem as nuances do seu sistema e do seu negócio.

Logo, para garantir que sua empresa esteja realmente segura, conte com a inteligência humana para explorar, validar e proteger seu ambiente digital de forma eficaz. Apenas uma ferramenta automatizada não é suficiente.

Fases de um Pentest

Em suma, um Pentest é um processo estruturado que envolve várias etapas para garantir uma avaliação abrangente da segurança da informação de uma organização.

Cada fase tem um objetivo específico que contribui para identificar, explorar e mitigar vulnerabilidades. A seguir, estão as principais fases de um teste de penetração:

1. Planejamento e Reconhecimento

Nesta fase inicial, o hacker ético e a equipe de segurança definem o escopo e os objetivos do Pentest. Isso inclui determinar quais sistemas, redes ou aplicativos serão testados e quais métodos serão utilizados (como Pentest Blackbox, Graybox, ou Whitebox). O reconhecimento é dividido em:

- Reconhecimento Passivo: Coleta de informações sem interagir diretamente com o sistema alvo, como buscar dados públicos, informações de DNS, e footprinting.

- Reconhecimento Ativo: Envolve interação direta com o sistema para coletar informações, como varredura de portas e análise de serviços.

2. Enumeração e Varredura

Depois do reconhecimento, o hacker ético realiza a enumeração e varredura dos sistemas para identificar pontos de entrada potencialmente vulneráveis. Nesta fase, utilizam-se ferramentas como Nmap e Nessus para identificar:

- Serviços e portas abertas

- Versões de software

- Vulnerabilidades conhecidas

- Configurações incorretas

A informação coletada nesta fase ajuda a construir um plano de ataque detalhado.

3. Obtenção de Acesso

Nesta fase, os especialistas exploram as vulnerabilidades encontradas para acessar o sistema. O hacker ético utiliza uma variedade de técnicas, como ataques de força bruta, exploração de falhas em software e injeção de SQL, dependendo do escopo do teste. Se o acesso for obtido, o atacante simulado tentará escalar privilégios para obter controle total do sistema.

4. Manutenção de Acesso

Após ganhar acesso ao sistema, o hacker ético tenta manter esse acesso para realizar mais testes e explorar mais a fundo o ambiente. Essa fase simula o que um atacante real faria para garantir a persistência no sistema, como instalar backdoors e criar contas privilegiadas. A manutenção de acesso ajuda a avaliar a capacidade de detecção e resposta da equipe de segurança.

5. Cobertura de Rastros

O objetivo desta fase é simular a forma como um invasor limparia seus rastros para evitar a detecção. Isso pode incluir a exclusão de logs, a ocultação de arquivos e o uso de técnicas de ofuscação. Embora seja um processo crítico para ataques reais, nesta fase do Pentest, ele é realizado de maneira controlada para não comprometer o ambiente de produção.

6. Análise e Relatório

Após a execução do Pentest, o hacker ético prepara um relatório detalhado que descreve todas as vulnerabilidades encontradas, os métodos utilizados para explorá-las, e o impacto potencial de cada falha. Este relatório também inclui recomendações práticas para corrigir as vulnerabilidades identificadas. A clareza e a precisão do relatório são essenciais para que a equipe de segurança possa priorizar as ações corretivas.

Onde o Pentest pode ser realizado?

Você pode realizar o Pentest em várias camadas da infraestrutura digital de uma organização. Entre as principais áreas de aplicação, destacam-se:

- Redes de Computadores (internas e externas);

- Aplicações Web e Mobile;

- Servidores e Bancos de Dados;

- Dispositivos IoT e Redes de Controle Industrial.

- Pontos de Acesso Wireless.

Cada área possui suas próprias peculiaridades e requer metodologias específicas para um teste de penetração eficaz.

Como avaliar um fornecedor de Pentest?

Avaliar um fornecedor de Pentest envolve verificar a experiência, certificações, metodologias utilizadas e a reputação no mercado.

Certificações como SYCP(Solyd Certified Pentester), OSCP (Offensive Security Certified Professional) e CISSP (Certified Information Systems Security Professional) são bons indicadores de competência.

Além disso, é vital que o fornecedor utilize frameworks reconhecidos, como OWASP e NIST, para garantir uma abordagem abrangente e bem fundamentada na segurança da informação.

Como avaliar uma proposta de Pentest?

Você deve avaliar uma proposta de Pentest com base em alguns critérios fundamentais:

- Escopo e Objetivos: Deve estar claro quais sistemas e aplicativos serão testados.

- Metodologia: A proposta deve detalhar as etapas do teste de penetração, como reconhecimento, exploração e relatório.

- Entrega de Relatórios: Deve incluir um relatório final detalhado e recomendações para correção das vulnerabilidades.

- Equipe: Identificar quem são os profissionais envolvidos e suas qualificações.

Frequência dos Testes de Intrusão

A frequência dos testes de intrusão depende do ambiente da empresa e do nível de risco a que está exposta. No entanto, recomenda-se realizar um Pentest pelo menos uma vez ao ano.

Mudanças significativas na infraestrutura ou novos sistemas implementados também são gatilhos para a realização de novos testes.

O que é um Reteste?

Um Reteste é um teste realizado após a correção das vulnerabilidades identificadas no Pentest inicial. Ele garante que a equipe corrigiu devidamente as falhas e que ninguém introduziu novas vulnerabilidades.

O Reteste é uma prática recomendada para validar a eficácia das medidas de segurança adotadas.

Quanto custa um Pentest?

Antes de falarmos sobre valores, é importante entender que um pentest não é uma despesa, mas um investimento na segurança da sua empresa. E, muitas vezes, esse investimento pode evitar prejuízos milionários que seriam difíceis de contornar.

O que define o custo?

O preço de um pentest pode variar com base em alguns fatores-chave, como:

- Complexidade do sistema: Quanto mais complexo, maior o tempo necessário para mapear e testar todas as vulnerabilidades.

- Metodologia utilizada: Testes manuais, automatizados e a profundidade da análise afetam o valor final.

Como funciona o orçamento?

Na prática, estimam o custo com base nas horas necessárias para realizar o projeto.

Um pentest de porte médio leva, em média, entre 120 a 160 horas para ser concluído.

Os preços no mercado podem variar entre R$150 a R$500 por hora, dependendo da experiência da equipe e da complexidade do serviço.

Vale a pena fazer um Pentest?

Sim, vale muito a pena fazer um Pentest. Empresas de todos os tamanhos estão suscetíveis a ataques cibernéticos, e um teste de penetração permite identificar e corrigir vulnerabilidades antes que sejam exploradas.

Isso protege não apenas os ativos digitais da empresa, mas também a confiança dos clientes e parceiros.

A Guardsi Cybersecurity pode ser sua principal parceira na proteção da sua organização durante os 365 dias do ano.

Além disso, oferece uma consultoria gratuita para entender as particularidades do seu negócio e garantir a execução do pentest mais adequado para a sua operação.

Com um portfólio de mais de 100 projetos de impacto nacional, já realizou pentests em sistemas críticos como:

- A implantação do PIX,

- O Open Finance Brasil,

- E o Auxílio Brasil durante a pandemia.

A Guardsi é especialista em aplicar essa mesma expertise para qualquer empresa, independentemente do tamanho ou do setor.

Nossa equipe analisará minuciosamente toda a operação da sua empresa, bem como garantir uma solução personalizada que atenda às suas necessidades de segurança da informação.

É máxima precisão na identificação das falhas mais ocultas e críticas, com uma abordagem totalmente adaptada às necessidades do seu negócio.