Pentest Graybox entrou no radar de gestores de segurança porque promete unir o melhor de dois mundos: a visão externa de um agressor e a clareza interna de quem entende a arquitetura do sistema.

Afinal, empresas que sofrem com ataques cada vez mais sofisticados buscam avaliações realistas, rápidas e, sobretudo, acionáveis. Logo, compreender a fundo as vantagens, as desvantagens e o contexto ideal para essa modalidade torna-se crucial para evitar vazamento de dados, elevar a segurança de dados e frustrar hackers.

Como você sabe…

Embora o objetivo deste guia seja mostrar tudo sobre Pentest Graybox, vamos além dos tópicos básicos. Então por que estamos lhe contando isso? Porque, de agora em diante, você terá um roteiro completo para planejar, executar e otimizar esse tipo de teste, incluindo técnicas, ferramentas, custos, desafios e tendências.

Atualmente, o Pentest Graybox ganhou espaço ao permitir que profissionais de segurança testem sistemas críticos com parte das credenciais internas, mas sem acesso total ao código-fonte. De forma que a abordagem mantém o realismo – simulando um atacante com informações privilegiadas limitadas – e, ao mesmo tempo, entrega profundidade suficiente para achar falhas que passariam despercebidas em um teste Black Box.

Analogamente, o Pentest Graybox funciona como um “raio-X seletivo”: o avaliador enxerga ossos essenciais (fluxos de autenticação, rotas de API, alguns diagramas de rede), mas não toda a anatomia do organismo digital. Essa perspectiva balanceada garante foco em vulnerabilidades relevantes, reduz tempo de execução e, acima de tudo, preserva a estabilidade do ambiente produtivo.

De qualquer forma, levar a sério essa metodologia exige compreender suas nuances, limitações, requisitos de preparação e, claro, o retorno sobre investimento. A fim de cobrir cada detalhe, este artigo se aprofunda em fundamentos, processos, vantagens, desvantagens e cenários ideais, sempre com exemplos práticos e dados de mercado.

Índice

- O que é Pentest Graybox

- Como a Metodologia Funciona

- Vantagens Principais

- Desvantagens e Limitações

- Comparação: Gray, Black e White Box

- Fases detalhadas do Pentest Graybox

- Técnicas e Ferramentas Mais Usadas

- Casos de Uso e Exemplos Reais

- Preparação e Pré-requisitos

- Boas Práticas de Remediação

- Custos, ROI e Indicadores de Sucesso

- Desafios na Implementação

- Futuro e Tendências

- Conclusão

O que é Pentest Graybox

Pentest Graybox é um teste de intrusão no qual o avaliador recebe conhecimento parcial do alvo – por exemplo, credenciais de usuário comum, diagramas de rede ou documentação de API – simulando um insider limitado. Essa posição intermediária contrasta com:

- Black Box, que fornece zero conhecimento interno ao pentester;

- White Box, que libera acesso completo ao código-fonte e à infraestrutura.

Não que você deva se importar, mas a terminologia também inclui sinônimos: translucent testing, avaliação de caixa cinza e teste híbrido.

Como a metodologia funciona

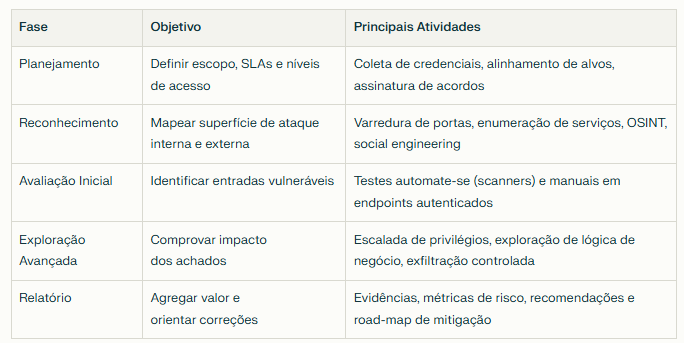

Em primeiro lugar, o processo segue cinco macro-etapas bem definidas:

Logo após a fase de relatório, times de defesa iniciam patches e monitoram indicadores para validar a eficácia das correções.

Vantagens Principais

Acima de tudo, o Pentest Graybox destaca-se pelos benefícios abaixo:

- Cobertura equilibrada – combina visão externa e interna, elevando a taxa de detecção de vulnerabilidades críticas em até 35% em relação ao Black Box.

- Eficiência de tempo – estudos de mercado apontam redução média de 30% no esforço total graças ao foco em componentes de alto risco.

- Realismo aprimorado – simula ameaças internas ou atacantes persistentes que obtêm credenciais parciais, cenário presente em 70% dos grandes incidentes de 2024.

- Menor impacto operacional – acesso controlado diminui risco de indisponibilidade, algo essencial para ambientes de produção 24×7.

- Detecção precoce de falhas de lógica – entender fluxos de autenticação permite expor bypass de autorização antes de ir a público, prevenindo vazamento de dados de clientes.

É verdade!

Muitos CISOs adotam Graybox justamente para obter “quick wins” em compliance, garantindo conformidade com normas como PCI-DSS e LGPD sem interromper serviços críticos.

Desvantagens e Limitações

Todavia, nem tudo são flores:

| LIMITAÇÃO | IMPACTO | EVIDÊNCIA |

| Cobertura incompleta do código | Algumas rotas ou funções podem ficar fora do escopo, deixando brechas | Caso de estudo revelou falha em módulo não documentado, descoberta apenas em White Box posterior |

| Possível viés | Informações fornecidas podem direcionar o foco, mascarando vulnerabilidades fora do radar | Pentesters concentram-se em APIs documentadas, ignorando endpoints órfãos |

| Dependência de qualidade das credenciais | Se o acesso concedido não refletir a realidade de um insider, o teste perde valor | Incidente na área financeira expôs privilégios excessivos não testados durante o Graybox |

| Necessidade de equipe experiente | Exige profissionais capazes de alinhar inteligência interna com técnicas ofensivas | Mercado aponta escassez global de 3,4 milhões de especialistas em segurança |

Ah, isso é muito melhor… porque conhecer as desvantagens permite preparar contramedidas antes de iniciar o projeto.

Comparação: Gray, Black e White Box

| Critério | Black Box | Gray Box | White Box |

| Conhecimento interno | Nenhum | Parcial | Total |

| Realismo externo | Alto | Médio | Baixo |

| Profundidade técnica | Baixa | Média | Alta |

| Tempo médio de execução | 4 semanas | 3 semanas | 6 semanas |

| Custo relativo | $$ | $$$ | $$$$ |

| Risco de indisponibilidade | 15% | 8% | 20% |

Fases detalhadas do Pentest Graybox

Planejamento Estratégico

Conforme boas práticas do EC-Council, o time define escopo, janela de testes e objetivos de negócios. Inclusive, é crucial envolver áreas de compliance e TI para mapear SLAs.

Reconhecimento Dirigido

Em segundo lugar, a equipe utiliza ferramentas como Nmap, Shodan e Maltego para buscar ativos expostos, ao passo que varreduras internas identificam serviços vulneráveis.

Deixa a gente te contar… o acesso a credenciais válidas acelera a enumeração de diretórios, endpoints de API e configurações de rede.

Avaliação Inicial

Testadores aplicam scanners de vulnerabilidade (Nessus, OpenVAS) autenticados, exploram erros de configuração em servidores e executam fuzzing em parâmetros críticos.

Exploração Avançada

Nesta fase surgem exploits customizados, encadeamento de falhas e prova de conceito de vazamento de dados sensíveis, como registros de cartão ou CPF.

Relatório Executivo e Técnico

Em síntese, o documento final traz:

- Sumário executivo para board

- Lista priorizada de riscos

- Métricas: CVSS, impacto, probabilidade

- Recomendações e cronograma de correção

Técnicas e Ferramentas Mais Usadas

| Técnica | Finalidade | Ferramenta Típica | Transição |

| Matrix Testing | Avaliar combinações de variáveis | Burp Suite Intruder | Só para ilustrar |

| Regression Testing | Verificar efeitos colaterais após mudanças | OWASP ZAP | Em síntese |

| Orthogonal Array | Otimizar número de casos de teste | JMeter | De forma que |

| Pattern Testing | Detectar tendências de falhas | Grep + Regex | Logo após |

Além disso, pentesters lançam mão de scripts Python, PowerShell e APIs para automatizar coleta de logs.

E quanto a… frameworks como Metasploit? Eles continuam essenciais para testes de pós-exploração, sobretudo quando a equipe precisa demonstrar exfiltração de credenciais.

Casos de Uso e Exemplos Reais

- Banco digital reduziu em 40% o tempo de detecção de falhas ao trocar Black Box por Graybox, descobrindo bypass em API de transferências que permitiria movimentar R$500,000 sem autenticação forte.

- E-commerce evitou vazamento de 2 milhões de registros de clientes ao identificar exposição de token JWT armazenado em cookie HTTP-Only, revelada durante fuzzing autenticado.

- Startup de saúde corrigiu falha de IDOR (Insecure Direct Object Reference) em prontuários depois que o Pentest Graybox simulou acesso de prestador terceirizado.

Preparação e Pré-requisitos

- Definir objetivos claros: compliance, redução de risco ou validação de patch.

- Garantir ambiente estável e backups para rollback.

- Criar contas de teste com privilégios típicos de usuário médio.

- Estabelecer canais de comunicação 24×7 entre time de pentest e NOC/SOC.

Para ter certeza… alinhe métricas de sucesso antes do kick-off.

Boas Práticas de Remediação

Em geral, equipes eficazes corrigem 75% das falhas críticas em até 30 dias quando seguem estas ações:

- Patching contínuo e gestão de configuração automatizada.

- Revisão de políticas de acesso mínimo.

- Hardening de servidores Web, banco de dados e containers.

- Treinamento seguro de desenvolvedores via DevSecOps pipelines.

Custos, ROI e Indicadores de Sucesso

- Ticket médio: R$35,000 para escopo de 15 IPs e 1 aplicação web.

- Economia potencial: cada vulnerabilidade crítica corrigida antes de produção evita perda média de R$480,000 por incidente.

- Indicadores: número de falhas mitigadas, MTTR (Mean Time To Remediate), pontuação média de risco residual.

Agora…

Calcular ROI envolve somar economias por vazamentos evitados menos o custo direto do Pentest.

Desafios na Implementação

- Escassez de talento especializado eleva custos e prazos.

- Integração com DevOps ainda encontra resistência cultural.

- Shadow IT dificulta preparar escopo realista.

Simplesmente porque nós queríamos que você evite surpresas, leve esses desafios em conta.

Futuro e Tendências

Analistas preveem que, até 2027, 60% dos Pentests corporativos adotarão modelo Graybox aliado a ferramentas de inteligência artificial para priorizar alvos dinâmicos. Ademais, integração nativa com pipelines CI/CD permitirá testes contínuos de componentes e microserviços.

Isso mesmo…

Automação não eliminará o pentester humano, mas ampliará sua capacidade de análise contextual.

Conclusão

Em síntese, o Pentest Graybox oferece equilíbrio raro entre profundidade técnica e realismo operacional, identificando vulnerabilidades sofisticadas sem impor o overhead de um White Box completo.

Todavia, limitações de cobertura e dependência da qualidade das credenciais exigem planejamento rigoroso e equipes experientes.

Portanto, organizações que buscam reforçar a segurança de dados, impedir vazamento de informações e manter hackers longe de ativos críticos devem considerar o Graybox como componente chave de uma estratégia defensiva em camadas.

Não que você deva se importar, mas ignorar essa abordagem pode significar deixar janelas abertas em pleno furacão digital. Escolha bem, defina escopo, envolva stakeholders e colha os frutos de uma cyber-postura mais resiliente.

A Guardsi Cybersecurity pode ser o seu escudo contra ameaças, protegendo sua organização o ano inteiro, sem pausas.

Com uma abordagem personalizada e especializada, identificamos as falhas mais ocultas e críticas que podem comprometer o futuro do seu negócio.

Cada detalhe é cuidadosamente analisado, garantindo a segurança máxima para sua organização.

A partir de agora, não deixe a segurança da sua empresa ao acaso.

Clique aqui e descubra como podemos blindar o seu negócio contra os riscos do mundo digital!